- English

- Español

- Português

- русский

- Français

- 日本語

- Deutsch

- tiếng Việt

- Italiano

- Nederlands

- ภาษาไทย

- Polski

- 한국어

- Türkçe

- العربية

- Svenska

- magyar

- Malay

- বাংলা ভাষার

- Dansk

- Suomi

- हिन्दी

- Pilipino

- Gaeilge

- Indonesia

- Norsk

- تمل

- český

- ελληνικά

- український

- Javanese

- فارسی

- தமிழ்

- తెలుగు

- नेपाली

- Burmese

- български

- ລາວ

- Latine

- Қазақша

- Euskal

- Azərbaycan

- Slovenský jazyk

- Македонски

- Lietuvos

- Eesti Keel

- Română

- Slovenski

- मराठी

- Srpski језик

9 feltörekvő trend, amelyet figyelni kell a hozzáférés-szabályozás terén

2021-12-08

Ahogy az új és fejlődő hozzáférés-vezérlési technológiák folyamatosan javítják a teljesítményt, a hatékonyságot és a költséghatékonyságot, ezeknek a rendszereknek a lehetséges alkalmazásai messze túlmutatnak a hagyományos telepítéseken. Különösen a hálózati és szoftveralapú megoldások voltak jelentős hatással a beléptető rendszerek növekvő szerepére a biztonságban és más területeken.

További bónuszként a továbbfejlesztett funkciók és funkcionalitások lehetővé teszik a kereskedők és az integrátorok számára, hogy végfelhasználói ügyfeleik számára rendkívül fejlett rendszereket biztosítsanak, amelyek javítják a biztonságot és hozzájárulnak a működési célok eléréséhez, miközben beleférnek a szűkös költségvetésbe, amely általánossá vált a vállalatok körében. minden típus.

A beléptető rendszerek növekedését izgalmas figyelni, és fontos, hogy naprakészek legyünk a legújabb fejleményekről. A jövő tervezésének elősegítése érdekében íme kilenc olyan trend, amely jelentős hatással lesz a hozzáférés-vezérlési területre.

Hálózati rendszerek

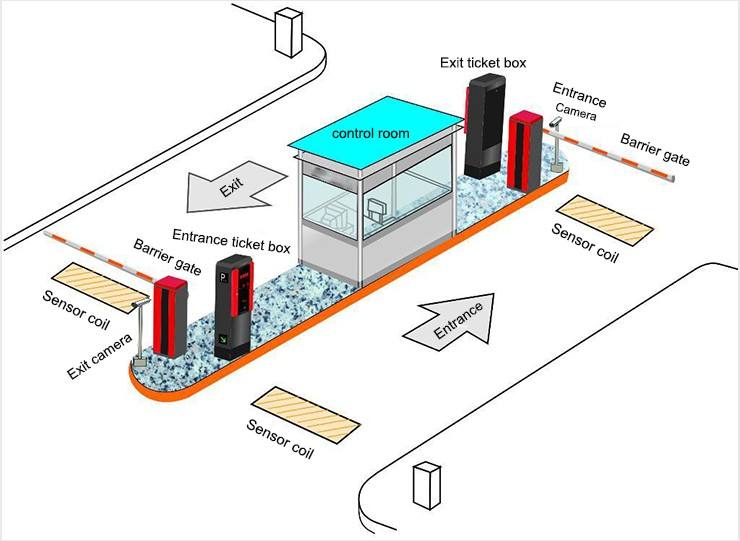

Az elkövetkező években a beléptetőrendszerek már nem maradnak különállóak és elkülönülnek más adatforrásoktól, beleértve a biztonsági és nem biztonsági rendszereket is. Ehelyett hálózati rendszerekként olyan információkat és intelligenciát fognak szolgáltatni adatok formájában, amelyek hozzájárulhatnak a prediktív analitika kialakulóban lévő modelljéhez, így elősegítve az iparág azon képességét, hogy a reaktív biztonságról a proaktív biztonságra váltson.

Az integrált rendszerek lehetővé teszik a felhasználók számára, hogy egyetlen vezérlőplatformot használhassanak egy létesítmény vagy helyszín állapotának nyomon követésére, és tartalmazzák a videó megfigyelésből, videókezelésből, látogatókezelésből, idő- és jelenléti adatokból, riasztásokból, fényképezésből, jelvényekből, liftvezérlésből származó adatokat, épületvezérlés és még sok más rendszer. Ez minden IP-alapú rendszerre igaz, mivel a Dolgok Internete fejlődik, és egyre erősebb szoftvereket fejlesztenek ki a keletkezett hatalmas mennyiségű adat feldolgozására és elemzésére.

Kompatibilitás

Az egyik olyan terület, ahol a szoftver-alapú vezérlők és más technológiák kimagaslóak, hogy lehetővé teszik a végfelhasználók számára, hogy megvédjék korábbi és jövőbeli hozzáférés-szabályozási befektetéseiket. Ezek a megoldások visszamenőleg kompatibilisek, lehetővé téve a legjobb rendszerek létrehozását, és megkönnyítve az egységesítést az új vagy a meglévő létesítményekben.

Az új bevezetések időbe telik, és ahogy a hozzáférés-szabályozási technológiák robusztusabbá válnak, és egyre nagyobb szerepet töltenek be a biztonságban és a működésben, hosszú ideig kell a meglévő és az új megoldásoknak együtt élniük. Emiatt elengedhetetlen, hogy az új szoftverek és rendszerek visszafelé kompatibilisek legyenek a meglévő technológiai beruházásokkal. A felhasználóknak több lehetőséggel kell rendelkezniük annak biztosítására, hogy a frissítések megfeleljenek biztonsági szükségleteiknek, miközben a költségvetési korlátokhoz is illeszkednek.

Egyes hozzáférés-felügyeleti gyártók felhagytak ezzel a lehetőséggel, hogy a régi vezérlőket és vezetékeket új szoftverükkel együtt alkalmazzák, ami sajnos a bemásolást és a telepítést teszi az egyetlen lehetőség végfelhasználóik számára. A jó hír az, hogy léteznek olyan technológiák, amelyek lehetővé teszik a meglévő analóg, csavart érpárú kábelezést 485 vagy 422 protokollal a telepített olvasókkal együtt. Ezekkel a megoldásokkal csak a vezérlőket kell cserélni. Egyes esetekben csere helyett akár újratervezhetők is, így csak a fejvégre telepített központi szoftvert kell cserélni. Egyedül vagy csoportosan nézve ezek a technológiai fejlesztések jelentős időt és pénzt takaríthatnak meg, ami nagyon boldoggá teszi a kereskedőket, az integrátorokat és a végfelhasználókat.

Felügyelt hozzáférés-vezérlés

Egyes szoftver-alapú beléptető-megoldások kulcsfontosságúak a régebbi rendszerekkel rendelkező ügyfelek jövőbeli üzleti fejlődéséhez is. A visszamenőleg kompatibilis hozzáférési megoldások olyan fejlett architektúrát biztosítanak, amely szükséges ahhoz, hogy a kereskedők és az integrátorok felügyelt szolgáltatásként hozzáférés-vezérlést kínálhassanak. Ez a lehetőség az ismétlődő havi bevétel generálására immár több kliens funkcióval lehetséges, amely képes több rendszer kezelésére és vezérlésére egyetlen gerinchálózaton keresztül, hasonlóan ahhoz az infrastruktúrához, amely a több bérlőnek otthont adó létesítményekben található.

Készülékek

Az új hálózati készülékek előre konfigurálva lesznek a könnyebb és hatékonyabb helyszíni rendszerbeállítás, az alkalmazások telepítése és testreszabása érdekében. Például a beépített képességek lehetővé teszik a felhasználók számára, hogy csatlakozzanak a hálózati eszközhöz egy parancsikon elindításával bármely LAN-hoz csatlakoztatott számítógépről. Ez nagymértékben csökkenti a telepítési időt, mivel nincs szükség szoftverek és kiszolgálók telepítésére vagy telepítésére.

A biztonságon túl

A szoftver alapú beléptetőrendszerek nagyobb lehetőséget kínálnak az üzleti működéshez azáltal, hogy túlmutatnak a hagyományos fizikai biztonságon. Az ilyen típusú innovatív alkalmazások egyik példája egy olyan iskolarendszerben, amely jobb módszert keresett a tanulói forgalom irányítására nagyszámú hordozható tanterem között, amelyeket egy új létesítmény építése során használtak. Az iskola egyik fő problémája az volt, hogy a gyerekek az iskola főépületében található mellékhelyiségeket és egyéb létesítményeket használják a tanítási nap folyamán. Az adminisztrátorok olyan módszert kerestek, amellyel hatékonyan nyomon követhetik a tanulók mozgását, túlmutatva az írásbeli terembérletek hagyományos használatán. Ehelyett úgy döntöttek, hogy proximity eszközöket bocsátanak ki az osztálytermek olvasóiban és az iskola főépületének minden bejáratánál. Ez lehetővé teszi a tanulók tartózkodási helyének nyomon követését, és előre meghatározott idő áll rendelkezésre az osztálytermükből a főépületbe és vissza. Ha egy tanuló nem jelentkezik a megadott időkereten belül, a rendszer általános riasztást ad ki.

Vezeték nélküli/Wi-Fi

Mint az élet szinte minden területén, a vezeték nélküli és a Wi-Fi technológia is betör a beléptetési térbe. Ennek fényében létfontosságú, hogy a gyártók figyelmet szenteljenek és összpontosítsanak az olvasók fejlesztésére, amelyek képesek alkalmazkodni ehhez a technológiához. A számos kapcsolódó probléma között, amelyek potenciálisan befolyásolhatják ezt a tendenciát, a hagyományos PACS rendszerekkel való integráció szintje és a biztonsági aggályok. Ezeket alaposan mérlegelni kell a vezeték nélküli eszközök kiválasztásakor, ajánlásakor és üzembe helyezésekor.

Mivel nincs minden hozzáférés-szabályozási igényre mindenre alkalmas megoldás, a jövőben mind a vezetékes, mind a vezeték nélküli technológiáknak meglesz a helye. Ezért azt is fontos mérlegelni, hogy a vezetékes és vezeték nélküli technológiák hogyan fognak interfészelni és/vagy integrálódni, különös tekintettel a BYOD (hozd a saját eszközödet) modell növekedésére.

Mobil/NFC

Sok új technológia, amely végső soron átformálja a hozzáférés-szabályozás világát, közvetlenül a fogyasztói világból származik; nevezetesen a kiskereskedelmi szektor talált néhány hihetetlenül érdekes alkalmazást az NFC és más helyalapú adatok számára. Az elmozdulás e technológiák hasznosítása felé már folyamatban van, és tovább fog növekedni és fejlődni olyan módon, amelyet nem tudunk megjósolni. Az elfogadás és az evolúció azonban időt vesz igénybe, és ahelyett, hogy kipróbálatlan vizekre ugorna, fontos, hogy a biztonsági rendszerintegrátorok és a végfelhasználók felismerjék, hogy a hozzáférés-szabályozás első feladata az emberek és a tulajdon biztonságának megőrzése. Ezért, bár fontos, hogy a gyártók figyelemmel kísérjék az összes elérhető új és feltörekvő technológiát, még fontosabb, hogy csak azokat kövessük, amelyek az iparágunk számára ésszerűek, anélkül, hogy szem elől tévesztenék a hozzáférés-szabályozás fő célját.

Egyesülés az IT-vel

Az informatikai térben dolgozók számára a hozzáférés-szabályozás hagyományosan egészen más definíciót kapott, mint a fizikai biztonság világában. Ez a két funkció azonban, amelyeket egykor külön entitás irányított, összeolvad, és egyetlen tudományággá válik. A hozzáférés-szabályozás szempontjából döntő fontosságú ennek a trendnek a jelentőségének felismerése, és ezeket a változásokat be kell építeni a vállalatok üzleti céljaiba. Már nem elég pusztán a fizikai eszközök védelme; a hozzáférés-szabályozás szerepe az összes értékes eszközhöz való hozzáférés ellenőrzése, beleértve az információkat és egyéb informatikai eszközöket is.

Szabványok

A PSIA, az ONVIF, a biztonsági iparági szövetségek és más testületek azon dolgoztak, hogy előmozdítsák a biztonsági technológiákra vonatkozó szabványok fogalmát, és ezek rendkívül pozitív célok. A több tucat gyártóval való együttműködés a szabványok konszenzusának kialakítása érdekében összetett folyamat, de az iparág minden bizonnyal elismeri, hogy a végfelhasználók érdeke, hogy együtt dolgozzanak e cél elérése érdekében. A tervezett és kialakulóban lévő beléptetés-szabályozási szabványok minden bizonnyal jönnek, és megvalósításuk során a végfelhasználók profitálni fognak abból a lehetőségből, hogy az általuk választott technológiák és eszközök segítségével olyan beléptetőrendszert építhetnek ki, amely megfelel sajátos biztonsági, költségvetési és egyéb igényeiknek.

Amint látja, minden bizonnyal nagyon sok izgalmas és pozitív fejlemény érkezik a beléptetőtér terén. Ezek a fejlesztések megváltoztatják a beléptető rendszerek tervezésének, telepítésének és kezelésének módját, ezért elengedhetetlen, hogy a kereskedők és az integrátorok tisztában legyenek ezekkel a trendekkel, és jobban megértsék azokat. Ez új lehetőségeket nyit meg nyereségük növelésére, miközben ügyfeleik számára rendkívül fejlett rendszereket biztosít, amelyek az egyes alkalmazások egyedi követelményeinek kielégítésével növelik a biztonsági szintet.